Si necesitas configurar tus propias 'llaves USB', o proteger tus equipos, este post puede servirte de Guía. Predator es un software con versiones descargables, que nos pueden ser útiles como punto de partida para incorporar medidas de seguridad a nuestros dispositivos de almacenamiento y sistemas.

Si nunca has utilizado Predator

antes, entonces debes seguir el siguiente procedimiento al pie de la letra. Por

otra parte, si ya cuentas con la aplicación en tu sistema pero quieres una

versión más nueva, es importantísimo que desinstales la versión previa antes de

continuar con la instalación. De este modo, te evitarás problemas de

estabilidad y compatibilidad.

Instalación

y configuración

Ahora sí, veamos el proceso de

instalación. Lo primero que has de hacer, obviamente, es descargar Predator USB.

Al hacerlo, te encontrarás con un archivo comprimido con dos ejecutables, de

los cuales deberás ejecutar el que tiene el formato EXE.

La

instalación discurrirá de manera normal, por lo que no tendrás que ajustar

nada. Lo único que tendrás que tener en cuenta en este momento es que, si

deseas elegir una carpeta de instalación diferente a la indicada por defecto, no

tendrás que escoger una en tu memoria USB. En otras palabras, es obligatorio instalar el

programa en el sistema operativo de la PC.

Una vez

que Predator se haya

instalado (y en caso que no hayas desmarcado la opción correspondiente durante

la instalación), el programa se ejecutará automáticamente y te mostrará un

cuadro de diálogo en donde se te advertirá que tendrás que crear una contraseña y una clave para comenzar

a utilizar la aplicación. Este paso es realmente importante, ya que son estos

datos los que te permitirán acceder una vez que el programa esté corriendo.

Antes de ello, deberás conectar tu memoria USB y hacer clic en Aceptar.

Figura 2. Proceso de instalación de 'Predator'.

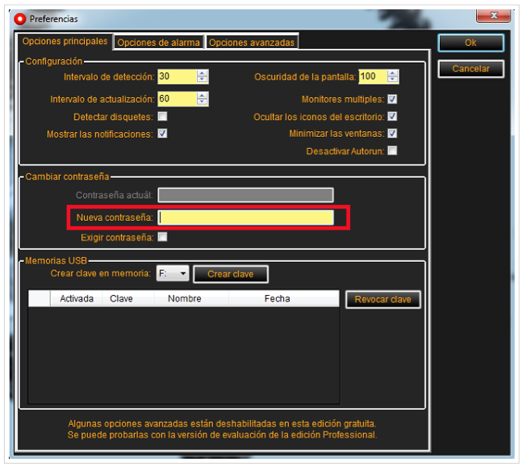

§ Serás llevado al apartado de Preferencias del programa, en donde deberás

definir la contraseña en el campo “Nueva

contraseña”.

La misma es crucial dado que te permitirá desbloquear el OS en caso que pierdas

la llave USB. Así, tendrás que seleccionar una contraseña de al menos 6

caracteres, en la que podrás incluir números, símbolos y en la que se tendrán

en cuenta las mayúsculas y minúsculas.

Figura 3. Establecer 'Preferencias'.

§ La opción Exigir contraseña que se encuentra debajo del

campo ofrece una doble seguridad, ya que hará que tengas que escribir la

contraseña para desbloquear el OS aún si has enchufado la memoria USB.

§ Luego de esto, será necesario

generar la clave que se almacenará en el dispositivo USB y que se será el dato

que permita el bloqueo y desbloqueo en su “conversación” con Predator.

Para ello, y luego de haber creado la contraseña, deberás clicar en Crear clave. El programa te mostrará cuando

el proceso haya finalizado, tras lo que solo deberás presionar en el botón de

OK.

§ Como una medida preventiva, lo

mejor es que reinicies el programa para que el monitoreo se realice

correctamente. Para ello, ve a la Bandeja de entrada, haz clic en Salir y luego

ejecuta Predator

de nuevo. Ahora ya estarás listo para usar esta protección.

Una vez que todo esté configurado, Predator

USB monitoreará tu PC en constante búsqueda de la llave USB que tiene la clave.

En otras palabras, deberás conectar tal dispositivo y dejarlo enchufado en todo

momento para que el programa no te bloquee el acceso al sistema. Aquí tienes

dos opciones: o bien haces que Predator arranque junto al OS (lo que hará

que debas conectar la llave al inicio) o bien lo arrancas manualmente cuando lo

desees.

Sea cual fuere la opción que elijas,

debes asegurarte que el ícono del programa en la Bandeja del sistema parpadee

en todo momento, lo que sirve de indicador del correcto funcionamiento del

programa. De este modo, cada vez que retires la llave USB con la clave, Predator

esperará un tiempo prudencial (definido por ti) y bloqueará el acceso y solo

permitirá entrar a quien tenga la llave.

Comenzar a utilizar el monitoreo

§ Así, si no estás cerca de tu PC y

alguien sin la llave quiere ingresar a tu OS, deberá

ingresar la contraseña en el cuadro de diálogo que se

le mostrará al intentarlo. Tal ventana tiene un contador que reducirá

notablemente el tiempo en el que la persona puede ingresar la contraseña. Ello

se hace para que los intentos de ingreso se reduzcan al mínimo para aquellas

personas que buscan acceder sin tu permiso. Además, esto se combina con una

alarma sonora personalizable que se hará escuchar cada vez que la persona en

cuestión ingrese una contraseña errónea.

Figura 3. Aviso de protección del equipo.

§ Para reanudar tus tareas una vez

que hayas vuelto a tu PC, solo tendrás que conectar la llave USB y continuar

trabajando. Eso sí, si has tildado la opción de Exigir contraseña de la que

hablamos antes, entonces tendrás que proporcionar esta información también. Lo

positivo de utilizar Predator

de esta manera es que, si alguien estuvo tratando de acceder a tu cuenta

mientras no estabas, el programa te mostrará el registro

con los intentos de acceso. De este modo, sabrás que

alguien tiene interés en usar tu sistema y podrás extremar las precauciones.

§ Obviamente, el funcionamiento de Predator

USB (como el de la mayoría de los programas de seguridad en el mercado) depende

casi exclusivamente de las configuraciones y los ajustes que hagas en las

opciones. Es por esta razón que ahora repasaremos los menús de opciones y cada

una de sus alternativas para ver qué es lo que puedes hacer con esta

aplicación. Veamos ahora el menú de opciones principales.

§ Configuración:

desde este apartado es posible ajustar las opciones relativas al monitoreo y su

comportamiento tanto para cuando estás en la PC como cuando no.

%2B21.49.41.png)

Figura 4. Opciones de configuración.

§ Intervalo

de detección:

aquí definirás el período (en segundos) en el que Predator

verificará si la llave USB está conectada al equipo. Si la misma no está

enchufada en alguna de estas verificaciones, entonces el programa no permitirá

el uso del teclado

ni

el mouse y la pantalla se volverá completamente negra.

§ Intervalo

de actualización: este es el período (en

segundos) en el que Predator

cambia la clave en la llave USB. La razón para ello es evitar que copias de tu

llave USB sean utilizadas para desbloquear tu OS. Ten en cuenta que si el ícono

de la Bandeja de sistema está en rojo, la actualización se está llevando a cabo

y no debes extraer la memoria.

Detectar

disquetes: al activar esta opción,

utilizarás un disquete en vez de una llave USB. Útil para quienes tengan

computadoras viejas.

Mostrar las notificaciones: al estar activada, Predator

muestra notificaciones acerca de la pausa y la reanudación del monitoreo. Útil

para cuando desbloqueas el sistema sin la llave (es decir, a través de la

contraseña), ya que ello pausa el monitoreo automáticamente.

Oscuridad de la pantalla:

al quitar la llave USB, la pantalla se pone negra. Así, esta opción controla el

grado de oscuridad (100=negro; 50=gris; 0=pantalla sin cambios).

Monitores múltiples:

al activar esta opción, todos los monitores adicionales se desactivan al sacar

la llave USB.

Ocultar los íconos del escritorio:

al activarla, esconde los iconos al bloquear la sesión. Útil para cuando la

pantalla no se pone totalmente negra.

Minimizar las ventanas:

minimiza todas las ventanas abiertas al bloquear el sistema. Su utilidad es la

misma que la opción anterior.

Desactivar Autorun:

para evitar caminos alternativos de inicio de sesión forzada, Predator

desactiva el autoarranque de unidades extraíbles y discos.

Cambiar contraseña: además de las alternativas que

ya hemos visto más arriba, en esta sección es posible cambiar la contraseña en

cualquier momento. Como en cualquier servicio que utiliza esta forma de

protección, se debe proveer la contraseña actual para definir una

nueva configuración.

Figura 5. Pantalla para cambio de contraseña.

Memorias

USB:

en esta sección gestionarás todo lo relacionado a las llaves USB

§ Crear

clave en memoria: aquí seleccionarás la unidad

extraíble que se convertirá en la llave que desbloquee el sistema y le

asociarás una clave para realizar tal acción. Para ello, solo tendrás que

escoger la letra correspondiente del menú desplegable y luego presionar en Crear

clave. Asimismo, es posible nombrar cualquiera de las llaves haciendo clic en

el campo correspondiente.

§ Activada:

al desmarcar esta opción, la llave USB dejará de desbloquear la PC. Bastará que

la actives de nuevo para volver a usarla.

§ Revocar

clave:

puedes utilizar este comando para indicar a Predator

que no quieres que la llave USB seleccionada desbloquee el sistema. No

necesitarás conectar la llave para revocar una clave.

§ La segunda de las pestañas de la

configuración de Predator te permitirá seleccionar el sonido

de alarma

que emitirá el programa al fallar un intento de ingreso de contraseña, así como

si la aplicación mostrará una ventana de acceso denegado. La parte inferior no

está disponible en la versión gratuita, que es la que estamos revisando ahora,

por lo que no entraremos en detalle en esta ocasión.

Opciones de alarma

%2B21.50.09.png) Figura 6. Establecer Preferencias de Alarma.

Figura 6. Establecer Preferencias de Alarma.

La segunda de las pestañas de la

configuración de Predator te permitirá seleccionar el sonido

de alarma

que emitirá el programa al fallar un intento de ingreso de contraseña, así como

si la aplicación mostrará una ventana de acceso denegado. La parte inferior no

está disponible en la versión gratuita, que es la que estamos revisando ahora,

por lo que no entraremos en detalle en esta ocasión.

Figura 7. Establecer configuración de Alarma.

Idioma:

define el lenguaje en el que se muestra la aplicación.

Inicio

con Windows:

determina si Predator

arranca con Windows o no.

Autorizar

pausa:

define si la opción Pausar monitoreo está presente en el menú contextual al

clicar sobre el ícono de la Bandeja del sistema. Es conveniente que tal opción

esté disponible ya que no siempre querrás bloquear tu PC al quitar la llave

USB.

Autorizar

salida:

define si podrás salir del programa o no.

Buscar

actualizaciones: permite que el programa busque

actualizaciones de la plataforma una vez por semana. Como siempre, es muy

recomendable que actives esta opción para disponer siempre de la última

versión.

Proteger

las preferencias: si está activa, tendrás que

ingresar tu contraseña caad

vez que quieras acceder a las preferencias.

Pantalla

de inicio:

al activarla, verás una pantalla de bienvenida al arrancar el programa.

Sinceramente, no tiene utilidad.

Autorizar

Task Manager: al bloquear el sistema, Predator

deshabilita el administrador de tareas de Windows. Así, los potenciales

intrusos no podrán finalizar el servicio del programa. No obstante, puede que

tengas alguna razón para dejar habilitado este módulo aun cuando el sistema

esté bloqueado.

Registro:

maneja las opciones del registro de intentos de acceso.Las acciones queden almacenadas

en un registro guardado en el sistema.

Figura 8. Opciones de Registro.

Abrir

registro después de las alarmas: define si Predator

muestra el registro de intentos de acceso al desbloquear el sistema. Útil si

quieres saber inmediatamente si alguien intentó ingresar a tu OS mientras tú no

estabas.

Twitter:

Predator

tiene la capacidad de postear un tweet

en tu cuenta en el servicio de microblogging

para notificarte de alguna acción relevante. Esta sección tiene las opciones

necesarias para realizar tal conexión.

Figura 9. Configuración de notificaciones en Twitter.

Autorizar

registro de Twitter: al activar esta opción, darás

permiso para que la aplicación postee notificaciones sobre intentos de acceso

en tu cuenta en Twitter.

PIN:

es el número que garantizará el acceso de Predator

a tu cuenta de Twitter.

Para obtener tal número, tendrás que clicar en Obtener acceso a Twitter,

lo que te llevará al sitio oficial a través de tu navegador. Allí, se te

mostrará el dato buscado, que deberás copiar y pegar en el campo

correspondiente para luego aplicarlo mediante el botón Confirmar PIN.

Si todo

sale bien, el nombre de tu usuario en Twitter

deberá mostrarse en el campo Usuario.

Nivel:

aquí definirás qué tipo de eventos se postean en tu Twitter.

Información postea todos los eventos, Alerta muestra los eventos críticos y

Error los más importantes. Selecciona ninguno si no quieres que se postee nada.

Nivel

MD:

con esta opción determinarás si quieres que Predator

te envíe mensajes directos a tu cuenta de Twitter.

Las alternativas son las mismas que en la opción anterior.

Destinatario

MD:

si quieres que otra cuenta de Twitter

reciba las notificaciones a través de los mensajes directos, solo te bastará

ingresar su nombre de usuario. Por supuesto, solo podrás utilizar una cuenta

que estés siguiendo con la cuenta que hayas definido primero.

Prueba:

este botón hace que Predator

envíe un mensaje de prueba a las cuentas de Twitter

definidas en esta sección.

En próximos post, tratareos con más detalle estas técnicas y ofrereremos más herramientas para realizar estos trabajos.

-------------------- TO BE CONTINUED --------------------

%2B10.40.41.png)

%2B10.50.43.png)

%2B12.10.49.png)

%2B12.33.59.png)

%2B12.45.09.png)

%2B12.53.11.png)

%2B22.17.39.png)

%2B22.28.49.png)

%2B22.33.43.png)

%2B22.40.08.png)

%2B22.52.00.png)

%2B22.57.23.png)

%2B23.00.01.png)

%2B23.02.55.png)

%2B21.46.38.png)

%2B21.48.46.png)

%2B21.48.59.png)

%2B21.49.16.png)

%2B21.49.31.png)

%2B21.49.41.png)

%2B21.49.52.png)

%2B21.50.09.png)

%2B21.50.23.png)

%2B21.50.32.png)

%2B21.50.45.png)

%2B22.47.11.png)

.png)